Las páginas de Internet que visitas de manera habitual son solo una pequeña parte de lo que de verdad hay en el mundo virtual. Esta es la parte más segura, aunque tiene sus excepciones, pero la realidad es que hay un gran número de páginas que operan de manera encubierta para el público habitual. Hoy toca hablar de la Deep Web, una de las partes de la Red en la que puedes encontrar contenido de todo tipo y que de otra forma no estaría a tu alcance.

La Deep Web siempre ha sido asociada a temas peliagudos y, sobre todo, ilegales. Pero en primer lugar hay que marcar una pauta: una cosa es Deep Web y otra bien distinta Dark Web. La cacareada frase «aquí se esconde el 90% de Internet» invita a literatura de ficción. Sin embargo, antes de meternos en materia, es necesario echar un vistazo a una diferencia clave sobre dos sitios que parecen iguales, pero que no lo son.

Deep Web o Dark Web ¿cuál es la diferencia?

Pues sí, hay dos tipos de redes más en Internet que debes conocer. Como te decíamos, las páginas que visitas de manera habitual desde tu navegador son solo una pequeña parte de lo que esconde Internet, donde encontramos la Deep Web y la Dark Web. El primero es un estamento intermedio, donde las páginas se generan de manera automática o solo tienen acceso si se tiene un enlace a estas. Lo cierto es que muchos lo catalogan como un lugar de poco provecho, en el que puedes encontrar contenido de debate y también conspiraciones

Sin embargo, la Dark Web es otro tipo de red. Es más difícil de seguir debido a que no solo cambia de diseño, también cifra las redes con el fin de que esas páginas sean prácticamente indetectables. El motivo es tan claro como que las actividades que desarrollan está fuera de los límites de la ley, más motivo por el que no deben dejar ningún tipo de rastro de sus actividades en caso de realizarlas.

Utilizar una red algo más segura no tiene por qué comprender estrictamente actividades delictivas. El anonimato también protege del uso violento e indiscriminado de las redes —no mucho, en cualquier caso, si accedes a tu perfil personal de Facebook da igual la cantidad de enrutadores de IP que utilices, al final es fácil asociar esos datos para rastrearte; fortalecer la seguridad y el anonimato deben ser un ejercicio consciente—.

Pasos para entrar en la Deep Web

Vamos a echar un vistazo a todo lo que necesitas si quieres entrar en la Deep Web. Por supuesto, entrar entra dentro de tu propia responsabilidad, por lo que ten cuidado por los sites que visitas y mucho más si descargas alguna clase de archivo por todo el malware que pueda contener. Dicha esta advertencia, vamos con los diferentes pasos que tienes que realizar.

Paso 1: buscando el software adecuado para la Deep Web

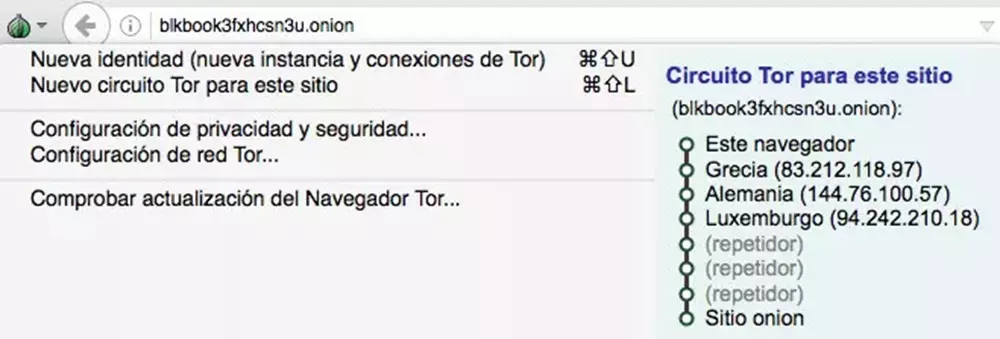

Quien más y quien menos ha oído hablar de Tor. Este es un proyecto que ha ido automatizando y enriqueciéndose para convertirse en algo prácticamente cerrado: no necesitas configurar nada. Se basa en el enrutamiento de cebolla: una red de comunicaciones de baja latencia donde cada usuario mantiene su integridad y su información en secreto, gracias a la encriptación y el borrado de rastreo. Capas y más capas para despistar.

Olvídate de cookies, de historial de navegación, de datos por uso y el registro de la operadora. En la Deep Web se recomienda no abrir la pestaña del navegador a pantalla completa, tapar la webcam del monitor o apagar el audio del micro —elementos hackeables de los que se puede sustraer información personal—.

Así que, dicho esto, el primer paso es comenzar descargando la app de Tor. Como puedes ver, Tor defiende el anonimato y la integridad de cada internauta. Su funcionamiento es sencillo: se integra dentro del navegador y la primera vez que se ejecuta nos pedirá el tipo de acceso que queremos hacer.

Paso 2: tocando botones

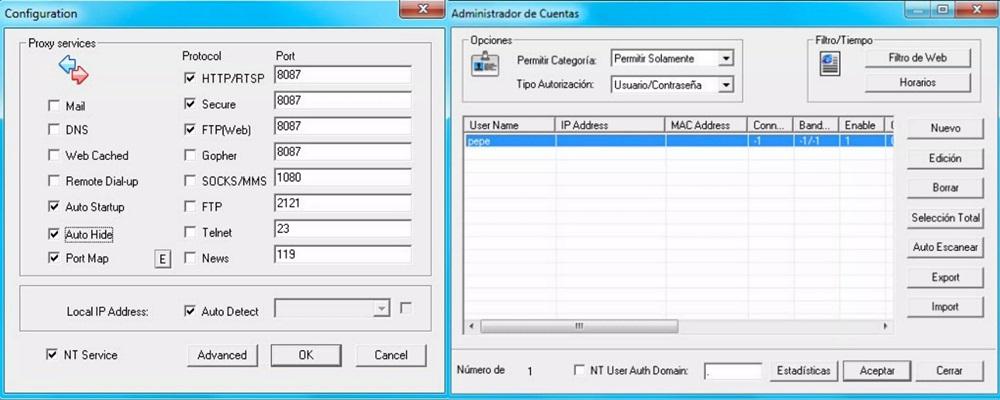

Ahora podemos tomar dos caminos: o nos limitamos a “apagar” el firewall de nuestro ordenador y accedemos de manera preconfigurada —como hace todo el mundo—, o abrimos puertos desde el Proxy para aumentar el ancho de banda con el que Tor operará. O, y esto es lo más interesante, creamos nuestro propio Proxy y enrutamos el acceso a Internet desde él, saltándonos cualquier tipo de bloqueo. El tercer método es algo más complicado, pero tampoco implica un gran esfuerzo.

Para ayudarnos recomiendo un software adicional: CC Proxy. Instalamos, desactivamos todos los servicios que no necesitemos —todo menos HTTP y Secure— y después, desde la pestaña principal “Account” creamos un usuario y contraseña, para cifrar nuestro Proxy recién creado. Después pulsamos Start y ya estará abierto.

Por un lado seguimos la siguiente ruta del PC: Herramientas > Opciones > Conexiones > Configuración de LAN. Por el camino debemos aprendernos estos datos: nuestra IP pública —la del PC—, el puerto en el que está configurado el proxy y el usuario y contraseña que hemos puesto. Estos datos los introduciremos en los campos correspondientes cuando Tor nos los pida.

Paso 3: ya casi estamos dentro de la Deep Web

Tor se configurará de manera automática —algo que hace apenas 2 años era utopía— y ya podremos entrar en la llamada Deep Web. Vale y, ¿dónde está? Pues delante de las narices. El paso común para novatos es entrar en la Hidden Wiki, un simple repositorio de links con accesos a las webs más visitadas o llamativas.

Sí, hay foros, hay un montón de tiendas de drogas, violencia, sexo y rock and roll. Bueno, de esto último menos: se opta más por estilos de música como lolicore o pop japonés.

¿Y por qué desde Google no puedo entrar y desde Tor sí? La mayoría de webs operan con un sistema distinto a las URL que conocemos normalmente. Su descripción está cifrada. Lo usual es encontrarse con un s6cco2jylmxqcdeh.onion, o extensiones como .kyla, depende del servidor. En cambio, algunas webs como https://ahmia.fi/ pueden visitarse, al menos la página de acceso. Onion es el servidor más grande y popular, pero existen decenas más, algunos creados para webs muy concretas. Sí, la dark web.

Paso 4: disfruta, pero no mucho

En este nuevo Internet todo es de sustitución. Un montón de foros creados en SMF —un gestor de contenidos bastante inestable—, un clon de Twitter que no llega a 20.000 usuarios y donde se comparte públicamente cualquier basura, o distintas imitaciones de Facebook creadas y alojadas en servidores rusos. TorBook fue tirado y BlackBook está en permanente mantenimiento. Y Galaxy 2 es una castaña. Se pueden ver perfiles, pero con un diseño antediluviano.

Es un Internet lento —acelerarlo requiere esfuerzo extra—, feo, que no promete grandes secretos. Todo está cerrado, encriptado, acceder a casi cualquier web solo se puede de dos maneras: robando las llaves del administrador o mediante la invitación desde la que crearemos una cuenta de usuario y clave. Mucho más parco y prosaico de lo que parece.

Pero, eso sí, tenemos cierta libertad, aunque nunca el cacareado anonimato. Muchos hackers automatizan un seguimiento de nuevos logins (cuentas creadas para nuevos usuarios). Se crean cebos para detectar pedófilos y traficantes y las webs nacen y mueren en semanas, algunas incluso creadas para una transacción específica.

El tiempo todo lo borra y la clave es no dejar rastro. De ahí que uno de los consejos clave en la Deep Web sea: «pasa dentro solo el tiempo necesario».

Pero la Deep Web también es un patio de recreo para quien aprenda a conocerla. En vez de Google o Yahoo usaremos un navegador llamado DuckDuckGo; en vez de buscar libros en Amazon buscaremos enciclopedias escaneadas, pero hasta que no dediquemos un tiempo a conocer usuarios internos y nos faciliten enlaces, que nos inviten a ir un paso adelante, enseñándonos de paso cómo mejorar nuestra seguridad, no habremos conocido la Deep Web, sino esa salita de estar para invitados dispuesta cuando llega un familiar que casi ni conoces.

Y ahora, ¿cómo salgo de aquí?

Pues simple y llanamente cerrando la aplicación. Si has desactivado el Firewall, vuélvelo a activar. Además, se recomienda desinstalar y borrar todo rastro: aplicación, datos del proxy y, en el caso de querer volver a entrar, repetir todo el proceso desde el primer paso. Un peaje a pagar por mantener los ojos tan abiertos que veas Matrix en su código fuente —quizá esto sea una licencia poética demasiado evidente. De esa forma también te protegerás, ya que no sabes qué puede pasar al otro lado de la web que estás visitando o si de verdad cumple con un servicio que necesites, por lo que es mejor no jugársela a nivel de seguridad y eliminar todo lo posible de tu paso por la DeepWeb.

¿Realmente necesitas entrar en la DeepWeb?

Ya conoces el proceso para entrar en la DeepWeb y navegar un poco por ella. Y lo decimos así porque, como puedes intuir, es difícil acceder como entrar en muchas de las páginas que puedes encontrar en esta parte de Internet que para muchos está prohibida. Sin embargo, no esperes gran cosa y ante todo olvídate de hacer cualquier tipo de pago ya que puede suponer la pérdida de tus datos más preciados.

Como experiencia no está mal, aunque los tiempos de carga son excesivamente altos. Esto es importante para cualquier usuario, ya que nos hemos acostumbrado a que Internet funcione con suma rapidez. Eso por no hablar del diseño de muchas páginas que parecen ancladas en el pasado sin perder su funcionalidad.

Dicho esto, puede que el usuario tradicional no tenga más interés en este apartado de Internet más allá de la experiencia de saber qué hay más allá de su típico explorador, pero no es algo útil para todo el mundo. Además, es importante señalar que no son páginas para todos los usuarios y que la navegación en este entorno no es para nada segura. Puede que acabes en una web que parezca útil a primera vista, pero los riesgos que entraña son muchísimo más grandes de lo que crees. Por eso, nuestro consejo es el de que no entres por mucha curiosidad que tengas porque no sabes en qué sitios puedes acabar y cuáles son sus consecuencias.