En el campo de las Tecnologías de la Información, de las muchas actividades que llevan asociada una identidad “doer”, la gestión de la seguridad es una de las que exige mayor dedicación y formación constante. Bien lo sabe José Manuel Beltrán, CISO (Chief Information Security Officer) en Hermanas Hospitalarias.

Se trata de una congregación religiosa que ofrece servicios de asistencia sociosanitaria, psiquiátrica, cuidados paliativos y atención hospitalaria general a través de una red de 24 centros repartidos por toda España, siendo dos de ellos hospitales generales y diecinueve, centros asistenciales. Para apreciar el tamaño de la empresa, bastan dos cifras: en 2020, registraban casi 210.000 personas atendidas y 8.000 trabajadores.

José Manuel, lleva en Hermanas Hospitalarias cerca de 18 años y en esta entrevista nos habla de las atribuciones de su cargo y la “letra pequeña” de una actividad profesional en la que es crucial saber gestionar el estrés. Además de la seguridad, es un apasionado de los animales y muy buen cosplayer, una afición que le ha reportado buenas dosis de entretenimiento y diversión.

El Blog de Lenovo: Cuéntanos un poco cuáles son tus atribuciones como CISO en Hermanas Hospitalarias.

José Manuel Beltrán: En total, manejamos una red con unos 130 puntos VPN que corresponderían a un edificio más o menos. Velar de forma institucional por la seguridad de esta red es mi función: asegurar la disponibilidad de los sistemas, controlar posibles filtraciones de datos, evitar ataques de seguridad, etcétera.

También hay que coordinar al resto de profesionales para definir prioridades en el caso de que haya que atender vulnerabilidades de día cero, por ejemplo. Por otro lado, estar en contacto con los proveedores de soluciones de seguridad y equipos de seguridad es igualmente parte de la labor del CISO.

EBL: No hay una formación reglada que defina las atribuciones de un CISO, ¿cómo llegaste a esta actividad profesional?

JMB: Ya se están empezando a introducir iniciativas para llevar las especialidades relacionadas con la ciberseguridad a módulos de Formación Profesional. En mi caso, siempre he tenido una cierta vena de hacker.

La ciberseguridad me empieza a llamar la atención en la época de los virus “Barrotes”. Eran los tiempos en los que las actualizaciones de antivirus venían en el disquete del mes. Con el antiguo IRC, veía que había quienes te “tiraban” la conexión o que en juegos como ‘Quake’ el ping era muy alto porque había gente fastidiándote. Yo me decía: “de esto hay que aprender a protegerse”. Corrían los tiempos del módem y era relativamente fácil apoderarse de un sistema remoto.

Empecé a investigar el tema de los cortafuegos y seguí con otros, hasta hoy. La ciberseguridad requiere de formación continua. Sin ir más lejos, en un mes haré una formación de AENOR en ciberseguridad. Hay que estar al día. En la Universidad no te enseñan este tipo de cosas. no hay una formación sistemática como tal.

La ciberseguridad es un continuo: un día tienes un sistema seguro y, al siguiente, puede aparecer una vulnerabilidad de día cero y estar expuesto a un ciberataque. En Hermanas tenemos un SOC interno formado por tres personas que estamos al tanto de las alertas del día a día, los informes y las mitigaciones, etcétera. En otros casos, el SOC se externaliza.

La seguridad al ciento por ciento no existe. Hay que estar preparados para el día que pase algo. La duda no es si va a pasar, sino cuándo va a pasar.

EBL: ¿Qué tipo de preparación es la que hay que definir para ese día en el que “pase algo”?

JMB: Hay que tener claras las políticas de backup, disponer de las copias de seguridad para levantar en un momento dado y en un tiempo razonable los sistemas para que la actividad de los centros se mantenga con el menor tiempo de parada del servicio posible. Como CISO mi obligación es también validar que las políticas y estrategias de seguridad funcionan y responden a las necesidades de la empresa.

EBL: ¿Qué recorrido formativo has seguido hasta llegar aquí?

JMB: Mi formación inicial en ciberseguridad en la parte de formación reglada parte de las certificaciones de Administrador de Sistemas de Microsoft en la especialidad de Seguridad de 2003 a 2008. Ahí se consiguen las habilidades necesarias para que tu Directorio Activo tenga un mínimo de funcionalidad con unos requisitos básicos de seguridad.

Después, hice las certificaciones de CompTIA, donde hay parte de Microsoft y parte de procedimientos sobre cómo proteger servidores web, SQL, Oracle, etcétera.

Luego, siguiendo la vocación de hacking ético, uso simuladores que permiten entrenarse en tareas de identificación y explotación de vulnerabilidades. Por ejemplo, en Hack the Box hay máquinas virtuales donde es posible simular vulnerabilidades.

Hay cursos dentro del campo del hacking ético, pero la verdad es que en YouTube, si no se tiene “titulitis”, se encuentran recursos para estar al día sin problemas.

EBL: ¿Qué credenciales se piden a los profesionales de la ciberseguridad?

JMB: Si alguien viene con un MCSE de Microsoft o un CompTIA, mejor, pero siempre se hacen pruebas adicionales. El conocimiento técnico está por encima de las formaciones regladas. Gente que lleva, por ejemplo, tres años en modo autodidacta obsesivo puede pasar una prueba de selección en una gran empresa aunque no tenga una formación oficial.

EBL: En cuanto a tendencias como la nube o la IA, ¿cómo ves su aplicación en el ámbito de la ciberseguridad?

JMB: El problema con los modelos “on premise” en los que la infraestructura de red, los CPD y los dispositivos para la seguridad están al cargo de las propias empresas se encuentra en el mantenimiento de esas infraestructuras. En mi caso, me paso mucho tiempo gestionando aspectos más relacionados con el mantenimiento de los sistemas que con la propia operativa y la seguridad.

Ahora bien, la nube hay que entenderla bien. Nosotros aún no hemos dado el salto hacia la nube pública, salvo el correo, más que nada porque aún no hemos desarrollado una estrategia que nos garantice que la operativa va a cumplir con los requisitos que tenemos definidos para la atención a los pacientes.

En cuanto a la IA, no deja de tener parecido con la heurística tradicional. Lo que me llama la atención es la tecnología de sandboxing: la capacidad para ejecutar código, scripts en un documento de Word que llega en un correo o cualquier otra cosa en un entorno seguro es fantástica.

En IA hay un apartado que sí es relevante más allá de la heurística: las técnicas de EDR (Endpoint Detection and Response) y XDR (eXtended Detection and Response) tienen un gran potencial de cara a agilizar y optimizar la seguridad.

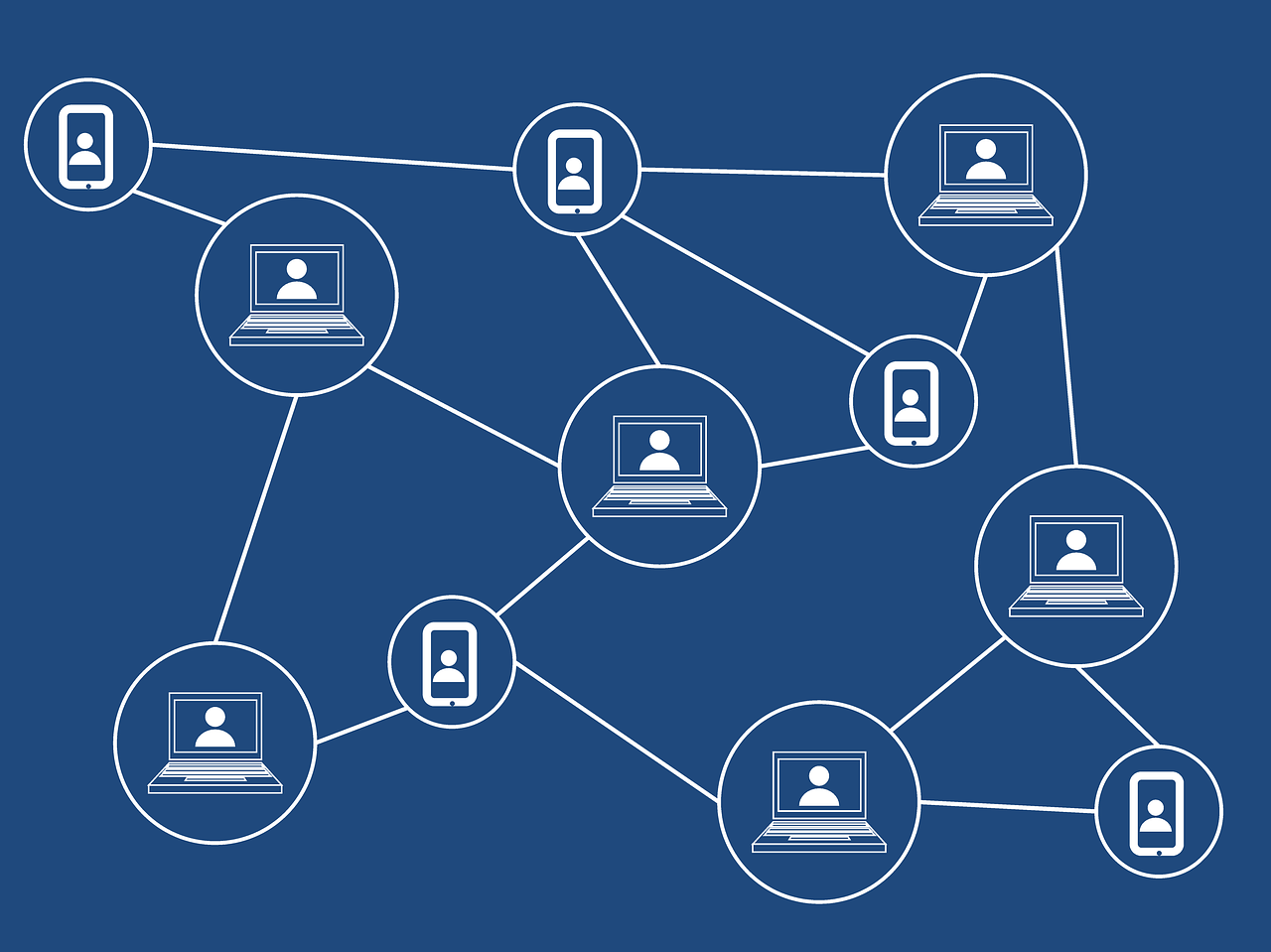

Otra tendencia que creo que tiene aplicaciones interesantes en seguridad es blockchain. Usar cadenas de bloques para validad operaciones, por ejemplo, en bases de datos se presenta como una forma óptima de mejorar la seguridad. Blockchain como Servicio (BaaS) es una posible forma de llevar blockchain a la ciberseguridad.

EBL: Sobre a la pandemia, ¿cómo os ha afectado a vosotros como institución y a ti como CISO?

JMB: La pandemia trajo dos cosas desde el día cero. No tanto rediseñar las políticas de acceso remoto, las VPN…, que eso ya estaba desplegado con autenticación de doble factor, contraseñas seguras. Pero, donde antes había 100 usuarios remotos, se pasó a 4.000. El tema fue ver cómo acomodar ese incremento.

También teníamos clientes Citrix, pero para un número concreto de usuarios, que se multiplicaron en cuestión de días. Por suerte, los proveedores flexibilizaron sus condiciones en muchos casos. Por otro lado, adoptamos nuevas herramientas como Teams de Microsoft para videoconferencia y trabajo remoto.

La pandemia supuso reacondicionar y escalar: por ejemplo, los firewall instalados tenían capacidad para un cierto número de conexiones, lo que obligó a cambiar equipos. Otros temas como el malware y los ciberataques perimetrales aumentaron hasta x10 en el caso de las instituciones médicas y hospitalarias.

EBL: ¿Qué recomiendas a los usuarios de a pie para mantener sus equipos seguros dentro de lo posible?

JMB: Siempre digo cuatro cosas básicas. Una, que instales herramientas de seguridad. Defender, por ejemplo: si está ahí, no lo deshabilites. Por otro lado, actualiza tus dispositivos. Da igual que sea el ordenador, la PlayStation, la smart TV, el móvil o cualquier otro.

La mayor parte de los ataques aprovechan vulnerabilidades derivadas de fallos de diseño o programación. Si no actualizas continuamente el software o el firmware, podemos tener un problema. Si ahora haces un escaneo a la red pública del Starbucks, estoy seguro de que muchos de los dispositivos conectados no estarán actualizados.

En tercer lugar, borra aquello que no uses. Menos es más. En cuanto a contraseñas, es importante que sean diferentes para diferentes servicios. Hay aplicaciones que permiten gestionarlas de forma segura las y es preciso que sean complejas hasta cierto punto. De hecho, es un tema que abordaré en el blog de click-it, donde colaboro con contenidos sobre seguridad.

Más en El Blog de Lenovo | ¿Qué necesita tu PC para ser verdaderamente seguro?