El interés por la privacidad en internet es un tema con cada vez más tracción. Los usuarios están interesados en navegar de forma que minimicen su huella digital por motivos muy diversos. Sin embargo, existe mucha confusión sobre lo que son las herramientas básicas que permiten ciertos grados de anonimato.

Con frecuencia se confunde la navegación oculta con una mayor privacidad e incluso con la supresión de la huella digital. Y en otras se relacionan las VPN o la red TOR con actividades delictivas e incluso con una navegación vulnerable que nos expone al peligro. Desterremos algunos mitos.

¿Por qué conservar la privacidad en internet?

La huella digital es el registro público-privado que dejamos en la red al navegar. Cuando escribes un tuit, ese conjunto de datos es público y accesible porque todos pueden verlo. Al registrarnos en una plataforma, el registro en principio es privado y solo la empresa que hay detrás puede ver nuestros datos.

Pero existen muchas interacciones digitales en las que nuestros datos terminan en propiedad de terceras partes. Por ejemplo, ocurre que, al navegar por una página web, esta deposita cookies en nuestro dispositivo. Estas cookies son fragmentos de texto que informan a servidores de determinados eventos.

Buena parte de las cookies son tremendamente útiles, como sucede cuando no tenemos que iniciar sesión porque estas ‘galletas’ recuerdan la sesión encendida. Otras no lo son tanto y monitorizan buena parte de nuestra actividad digital. De hecho, esta llega a venderse al mejor postor con el objetivo de dirigir publicidad.

Veamos algunas formas de lograr cierto grado de anonimato en internet o en los dispositivos que usamos, una diferencia sutil que empieza por entender en qué consiste la navegación oculta, qué es una red VPN o qué ventajas tiene TOR.

¿Qué es la navegación oculta o modo de incógnito?

La navegación oculta, también llamado modo de incógnito, es un modo de navegación en el que no se dejan datos en el historial de navegación ni se almacenan cookies. Es una herramienta fantástica para buscar un regalo a un miembro de la familia con el que se comparte ordenador sin dejar pistas sobre la búsqueda, o para entrar desde el trabajo en servidores personales.

Sin embargo, la navegación de incógnito no es la panacea de la privacidad, ni mucho menos. Ni está encriptada ni es privada. Lo único que hace es no almacenar el registro en el dispositivo usado, lo cual está bien si el objetivo es que otros usuarios no sepan en qué páginas web nos hemos metido.

Pero estas páginas sí que lo sabrán. Tendrán todo tipo de datos sobre nuestra sesión: la IP, desde dónde conectamos, el sistema operativo, navegador, tamaño de pantalla, etc., e incluso datos personales en el caso de que ya tengamos cookies que nos definan o iniciemos sesión en las páginas a las que accedemos.

Mitos del modo incógnito

- Es una forma anónima de navegar. No es cierto, los servidores seguirán sabiendo quién eres.

- No deja huella en internet. La realidad es que sí deja huella digital a medida que se navega.

- Nadie sabrá a dónde te has conectado. Falso, aunque quedarán pocos registros en el dispositivo.

- Aumenta la seguridad. Para nada, no es un escudo protector de ningún tipo, ni un antivirus.

¿Qué es una VPN o Virtual Private Network?

Un nivel de privacidad muchísimo más elevado lo aportan las redes VPN o Virtual Private Network. Además de para acceder a contenido no disponible en una determinada región (por ejemplo, acceder a páginas web estadounidenses que no cumplen el RGPD europeo y que, por tanto, están bloqueadas en España), las VPN añaden una capa interesante en materia de privacidad en la navegación.

Una VPN es una extensión de red local (LAN) a través de una red pública. Dicho de otra forma menos técnica: es una manera de construir una red dentro de otra red. Y eso aporta una capa bajo la cual poder enviar información de forma bastante más segura. Para visualizar el funcionamiento de esta red, podemos imaginar un tubo opaco dentro de un tubo de cristal.

Uno de los usos muy frecuentes de las VPN es el acceso a servidores específicos que exigen estar conectados a esta red virtual. Es algo así como proteger la puerta de entrada a una base de datos, de modo que solo sea visible desde un ángulo específico. Ese “ángulo” son las credenciales de la VPN a la que nos conectamos.

Otro uso es el envío de información encriptada, cifrada o codificada. En este caso, la VPN actúa como un traductor de información que hace muy difícil interceptar un mensaje y comprenderlo sin el código de desencriptación, llamado clave de cifrado. En los últimos años, el “cifrado de extremo a extremo” se usa con cada vez más frecuencia.

Mitos de las VPN

- Es una tecnología para delinquir. No lo es. De hecho, muchas organizaciones la usan para proteger sus datos de delincuentes.

- Me hará invisible en internet. En absoluto. Fomenta cierta privacidad y protección de los datos enviados, pero no tiene por qué reducir la exposición.

- La información está protegida totalmente. Falso. Está más protegida que con otros sistemas, pero no existe un nivel de seguridad absoluto.

¿Qué es la red TOR o red de anonimato?

La red TOR, del inglés The Onion Router, también conocida como la red cebolla o la red por capas, es una red de comunicaciones distribuida de baja latencia superpuesta a internet. ¿Qué significa todo esto? Que al igual que las redes VPN, TOR funciona como red virtual sobre la red física, pero de manera muchísimo más privada por cómo se envía la información entre nodos.

TOR funciona de la siguiente forma. Cuando un usuario accede a su red, por ejemplo a través de su navegador específico, enmascara su IP usando para ello una conexión no directa en la que la información va “rebotando” por una decena de servidores que hacen de enrutadores. Estos reciben el nombre de nodos.

Así, la información que viaja del punto A al punto B pasa por una decena de nodos y, en cada conexión, la información está cifrada con un tipo de cifrado llamado asimétrico. Esta forma de enviar información penaliza bastante la velocidad de conexión, que de hecho es de muy baja latencia. Eso sí, a cambio aumenta de modo notable la privacidad y seguridad en el envío.

Mitos sobre TOR

- El usuario es más vulnerable a ataques. No tiene nada que ver. Usar TOR no aumenta la vulnerabilidad. Sí lo hace acceder a determinados lugares.

- Es un sistema difícil. Lo cierto es que no. Se instala como un navegador convencional y no exige conocimientos previos para su uso.

- Es una herramienta ilegal. No lo es. Ni entrar desde ella ni formar parte de sus nodos o enviar información.

- TOR es la deep web. No, aunque puede ser una puerta de acceso interesante a esta internet parcialmente oculta.

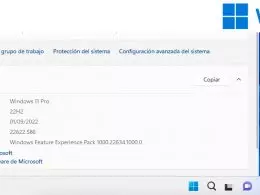

En Lenovo | Cómo configurar una VPN

En Lenovo | Cómo escoger el VPN más seguro: que no se te cuelen por la puerta de atrás

Imágenes | iStock/BRO Vector, FreePNG, FreePNG, Pixabay, iStock/Macrovector